Verschiedenes ...

= Screenshot aus = Bilder von Hacker - wie dazu auch in Rubrik :"Fortsetzung Zwei" -

- wie dazu auch = Black Hat-, White Hat- & Grey Hat-Hacker - dazu auch in Rubrik:Fortsetzung ..." -

hat - Englisch-Deutsch Übersetzung - " ... hat Hut ..." - , - und dazu auch in meiner Empfehlung diesen genialen Film = Der Plan - Trailer deutsch / german HD - wie auch weiter Unten eingestellt -

Hacker -

"Hacker (auch ausgesprochen [ˈhɛkɐ])

ist in der Technik ein Anglizismus mit

mehreren Bedeutungen. In seiner ursprünglichen Verwendung bezieht

sich der Begriff auf Tüftler im Kontext einer verspielten, selbst

bezogenen Hingabe im Umgang mit Technik und einem besonderen Sinn

für Kreativität und Originalität (englisch hack

value).[1] Alltagssprachlich

und besonders in den Medien ist

der Begriff meist negativ konnotiert und

wird häufig als Synonym verwendet für jemanden,

der illegal in Rechnersysteme eindringt.

.... Im Hackerjargon erstreckt

sich das Betätigungsfeld eines Hackers auf ein beliebiges Gebiet

der Technologie. ..."

- ein "Hacker" kann komplett auf alles Digitale greifen und somit natürlich nach Belieben manipulieren, wie Alles darin erblicken, "stehlen", usw. -

- Hack - " ... Die den Hack ausführende Person mit den notwendigen Computerkenntnissen wird als Hacker bezeichnet. ..." -

- Cracking - "Cracker (vom englischen crack für „knacken“ oder „[ein]brechen“) umgehen oder brechen Zugriffsbarrieren von Computersystemen und ....." -

- und zum Video = Exklusive Datenrecherche: Wie Pädosexuelle Bilder klauen | STRG_F - angemerkt -

- um Bilder zu klauen = entwenden, brauch man aber keine Fotos in Accounts = egal Welche und somit auch jeden Mailaccount - hochladen, denn jeder/jede "Hacker/Hackerin" kann auch einfach so in jedes Smartphone/Tablet = Android Geräte wie "iPhone", wie Computer/Laptop, etc. hereinblicken und somit jeglicher Daten = Fotos, Screenshots, Scans, Downloads, etc. darauf/darin erblicken und somit auch jegliche Daten davon auf sein/ihr Gerät = Computer/Laptop/Tablet, etc. "herübertragen" ( = aber natürlich nicht nur das, sondern auch komplett den Bildschirm per PC/Laptop oder Display per Android Geräte/"iPhone" des Nutzers selbst auf seinen Bildschirm und somit dann auch ersehen, was Nutzer gerade tut und somit dann auch nach Belieben dann eingreifen = manipulieren ) und somit dann klauen - aber nicht nur das, sondern auch jedes Smartphone/Tablet = Android Geräte wie "iPhone", wie Computer/Laptop, etc. = Offen - in ein entsprechendes Netzwerk einstellen und somit auch Alles, was dann per Daten darauf geschieht für Jeden darin offensichtlich wird und somit dann auch, per entsprechendem Zugang, sich diese Daten herunterladen und für sich verwenden kann - und somit auch Allgemein in jeglicher Angelegenheit, dann auch fälschlich behaupten könnte/kann, das diese Fotos oder das Foto wiederum Anderen gehörig und das dann in Allem per dem technischen Gerät, worüber die Fotos gemacht, wie abfotografierter Dokumente, wie Sachverhalte, Objekte wie Hab&Gut - wie auch weiter Unten dazu - usw. - ( = und Fotos natürlich auch per "Hacker/Trojaner" verfälschen kann und zwar in der Schärfe zu wiederum unscharfe Fotos ( = was aber auch erst nach dem Hochladen der Fotos, worin auch immer via Netz, passieren kann; also im Original sind die Fotos hingegen auf Androidgerät, Computer/Laptop, etc. sehr scharf, aber dann nach dem Hochladen vom "Hack/Trojaner" darin, werden dann diese Fotos zu unscharf gemacht ) - aber nicht nur als Gesamtfoto, sondern nach Belieben auch im Foto "nur" Oben oder Unten oder Mittig oder rechte Seite oder linke Seite, etc. = zu unscharf machend und somit natürlich auch zu unkenntlich und das Andere wiederum Normal -scharf- belassen ( = selbig aber so auch per Scans variabel möglich, da ein Scanner oder kompakt Drucker/Scanner/Kopierer in Einem natürlich auch per Computer/Laptop funktioniert und die entsprechende Software auch auf dem Computer/Laptop vorhanden = und so kompakt aber auch die USB Verbindung dazu verhindert kann ( = wie natürlich auch jede WLAN Verbindung dessen, wenn dazu zugehörig ), wie bei Allem per USB per Computer/Laptop und dadurch natürlich auch nach Belieben die Scans entweder ganz zu unscharf oder nur teilweise, um so auch Details darin verbergen zu wollen, usw., aber so dann auch fälschlich behaupten könnte, das es wiederum einzig an dem technischen Gerät liegen würde ), - wie aber darin per Fotos auch komplett Details, die normal abfotografiert werden, "weglassen", so das es im abfotografierten Foto dann gar nicht erscheint ( = was heutzutage auch jeder Nutzer mit entsprechender Software und jeweiligem Androidgerät wiederum so selbst machen kann, wenn man dann per Finger ein störendes Objekt im Foto umkreist und es dann aktiviert und dann im Foto verschwindet, usw. ) - wie auch selbig das jeweilige "Wasserzeichen", das Nutzer für seine Fotos eingegeben - aktiviert hatte, nach Belieben dann per Foto "weglassen", wodurch dann natürlich auf jeweiligem Foto kein "Wasserzeichen" mehr erscheint, usw. - wie natürlich auch in der Dunkel- Helligkeit der Kamera zu manipulieren ist - wie aber auch darin der Farben hingegen den Originalfarben ( = z.b. von blassgrün zu knalliggrün, von gelb zu grün, von orange zu gelb, usw. ) - usw., und was natürlich zum Ziel hat, reale Sachverhalte darin für Andere nicht ersichtlich zu machen wie hinzu auch, die Fotos von Nutzers so als "unglaubwürdig" darstellen zu wollen und somit natürlich auch den Nutzer selbst - und wodurch man natürlich auch das Original per Foto dann als "nicht Original" erklären könnte/kann, wie auch z.b. bei "Ebay", wo man dann eine negative Bewertung erhalten könnte/kann, da das Foto nicht dem Original im Aussehen entspricht, usw. - aber so auch fälschlich behaupten will/kann, das diese Fotos gar nicht dem Originalgerät entstammend, da dieses Gerät natürlich super scharfe etc. Fotos macht = machen würde - da man dadurch auch komplett auf die Kamera ( = wie aber auch per "Hack/Trojaner" das Erstellungsdatum mit Uhrzeit von Fotos zu verändert = manipulieren ist, sei es im Androidgerät/"iPhone" selbst oder bei Übertragung auf den Computer/Laptop oder so dann auch auf Speichermedien, usw. ), wie natürlich auch der Videoeinstellungen zugreifen kann, hinzu dem Üblichen darin, kann auch jeder "Hacker/Trojaner", wenn Nutzer/Eigentümer ein Video mit seiner Kamera per Androidgeräte wie "Apple" aufnimmt, darin dann das Video dabei -verwackeln- , wie allgemein Alles, was über die Kameralinse aufgenommen wird, wodurch dann Unwissende wiederum fälschlich glauben, das wiederum die Hände des Nutzers das so zum Verwackeln gebracht hätte, obwohl es in Wahrheit wieder der "Hacker/Trojaner" extra vorsätzlich dafür getan gehabt hatte - und somit natürlich auch darin per eigener Videoaufnahme von Nutzern das Erstellungsdatum zu manipulieren ist, wie natürlich auch bei jedem Screenshot per "Hack/Trojaner" - ) - wie man so aber auch ganz einfach sich die Originaldaten herunterladen könnte/kann und dann manipulieren und somit verfälschen und das dann wiederum fälschlich als "Original" erklären kann - und so kann man natürlich auch jeden Account, den ein Nutzer besitzt, auch = Offen in entsprechendes Netzwerk einstellen und somit dann auch für Andere Alles dadurch erblicken könnend - und dafür dann aber auch Gefaktes in den Account oder Accounts verschiedenartig zukommen zu lassen und somit natürlich auch Mails und dafür dann auch Falsches zu schreiben - und diese Mails kommen dann entweder wirklich vom angegebenen Absender selbst = im Auftrage ( = zu "Drahtzieher" auch weiter Unten ) oder aber nur so verwendet werden = E-Mail-Account gehackt: Erste Hilfe im Schadensfall - "Nichtsahnend gehen Sie am Computer Ihren Tätigkeiten nach, als Sie plötzlich ein Freund anruft und fragt, warum Sie ihm eine so komische E Mail geschrieben haben. Doch Sie wissen von nichts. ...." - also, das man sich in beliebige Mailaccounts einhacken (= wie Allgemein in allem Digitalen) kann und dann darüber = der Adresse als Absender - schreibt, - wie aber auch per Mail und Absender/Adresse zu erfinden = erstellen sind = "Scheinmailadresse" = entweder komplett oder unter realem Mailabsender, die man dann einfach für den Text, etc. darin benutzt ( = wie natürlich auch jeder Ausdruck per Computer unter besagter Adresse wie Angelegenheit, das wiederum im realen Briefkasten landet wie Vorort, durch extra bewusste/vorsätzliche Personen dafür, usw. ), um darunter dann auch "verdeckt" schreiben zu können und dafür dann auch extra per Headline unter Betreff irgendetwas herein schreiben kann, damit es Alle sofort im Mailordner ersehen können, obwohl es auch schon einzig nur ein/eine Fake/Lüge sein kann, aber es dann unbedingt darunter fälschlich laufen lassen will, aber natürlich Andere wie Betroffene selbst nicht erblicken sollen - und somit dann bei den letzteren Beiden, wenn der Empfänger darauf antwortet, sich dann nur mit der "verdeckten" Person darin "unterhält" - was dann somit auch völlig "irrsinnig" wie Weiteres ablaufen kann - = aber alle Varianten per Mails ( = alles Digitale)/ aller Ausdrucke/Telefonate - der Worte = mündlich/schriftlich - können bewusst wie vorsätzlich für den -Irrtum- ausgelegt werden - aber wenn man das wiederum real erblicken sollte/kann, kann man auch das wahre Motiv = Ziel - wie auch weiter Unten dazu - oder die Motive dafür dahinter erblicken = Transparenz, zumindest Wer es kann - ( = allerdings gibt es das auch vorsätzlich genau im Gegenteil, also, das man dann extra darüber/dafür keine Mails, da dann dadurch zu offensichtlich, sondern dann nur (noch) telefonisch = wo dadurch natürlich per Worte wiederum nicht offensichtlich im Mailordner und wiederum durch Abhörung, wie Alles per Androidgeräte/"iPhone" möglich, ins interne Netzwerk per Aufnahme zu stellen ist - und/oder per Ausdrucke/postalisch, was dann natürlich auch per der gedruckten Worte eine ganz andere Bedeutung hat, als per Mail mit Absendermailadresse ); - wie man aber wiederum auch Mails per Eingang verhindern kann, damit die darin gar nicht erscheinen - aber wiederum anderweitig = intern darin ersichtlich sein können, nur nicht offensichtlich = extern, aber auch anderweitig, das die - erstmal- nicht für den Nutzer z.b. in der APP zur Uhrzeit erscheinen, aber dann per Eingang die Mail(s) unter WWW im Mailordner wiederum korrekt zur Uhrzeit erscheint/erschienen sind, aber wiederum nicht im Mailordner per APP auf dem technischen Gerät des Nutzers, sondern dann erst später oder viel später darin dann erscheint/erschienen sind und somit dann auch eine spätere Uhrzeit per Eingang dieser Mail(s) aufgeführt, die aber wiederum nicht korrekt, denn so hatte man dann zuvor dafür den Maileingang "blockiert" gehabt, - oder natürlich auch selbst vom Adressat selbst gar nichts per Mail getätigt worden waren = was man auch kompakt wissen sollte - , - genauso auch per "Hack" Mails einfach darin löschen kann, die vorher hingegen noch da gewesen waren und somit der Nutzer darin nicht mehr finden kann, wie man so auch ganz einfach den Ausgang sperren kann, also das jemand dann gar kein Mail verschicken kann, obwohl Internet mit vorhandenen Datenvolumen vorhanden, wie so auch jedes Internet per Android Geräte, iPhone, Computer/Laptop etc. verhindern oder verlangsamen kann ( = aber natürlich auch auf jeden Router = WLANkiste zuzugreifen ist ), - wie man so per "Hack" natürlich auch jede USB Verbindung zu kompatiblen Geräten = Peripheriegeräte wie natürlich auch jeden USB Surfstick wie USB Speichersticks, usw. - verhindern kann - wie aber auch bei jedem Computer/Laptop/Android Gerät/iPhone das WLAN Symbol ausblenden, als "nicht aktiv", wie auch selbig das LTE Symbol wie auch per der Pfeile für Aus-Eingang per 3/4/5 G , als "nicht aktiv", bei Android Gerät/"Apple" ausblenden, um so dann auch fälschlich keine Internetverbindung anzeigen zu wollen, obwohl natürlich dann auch bestehend , - wie aber auch wiederum real als nicht bestehend, da der Mobilanbieter willkürlich = zu Unrecht, die SIM/SIM´s deaktiviert gehabt hatte, wofür es dann auch zusätzlich eine Message durch die nicht mehr aktivierten SIM`s gibt = was aber natürlich auch einzig ein Fake vom "Hacker/Trojaner" auf jeweiligem technischen Gerät dafür in der Manipulation sein kann = was aber auch selbig so Zweigleisig per jeglichen WLANkisten in der Internetverbindung und Vertrag/Account "gestaltet" werden kann - aber dann auch noch per Beidem :"SIM/Wlankiste" trotzdem, wohlwissend darüber, weiterhin das Geld dafür verlangt ! - aber so kann man natürlich auch ganz einfach jeglichen Vertrag oder Verträge fälschlich als "nicht vorhanden" erklären, sei es von Anfang an oder später, wo dann dafür wiederum aber nur die fehlende Internetverbindung angezeigt wird - oder aber auch so den wahren Vertrag oder Verträge von Menschen genauso fälschlich jemand Anderen übertragen, wofür dann der "Hacker/Trojaner" in den technischen Geräten vom wahren Nutzer = Vertragsinhaber die WLANverbindung kappt = unterbindet, während die Verbindung dann der Andere, die wiederum fälschlich benutzt und genauso dazu fälschlich behaupten kann, das er aber der "Vertragsinhaber" sei oder man hat dann die Nutzerdaten zum Zugang für die WLANverbindung geändert gehabt, wodurch dann natürlich der wahre Vertragsinhaber auch nicht mehr ins WLAN hineinkommt, oder aber der Vertragsinhaber kann seinen Vertrag und die WLANverbindung nutzen und dafür dann auch stetig bezahlen, aber parallel nutzt die jemand Anderer mit und behauptet dann evtl. genauso fälschlich, das dies aber "sein Vertrag" sei - usw. - ( = wie auch jeder "Hacker/Trojaner" vorsätzlich in jedem Androidgerät/"Apple" unter Simkartenverwaltung die Rufnummer zur jeweiligen SIM unterbinden kann und somit dann nur unter "unbekannte Nummer", um so auch, keine Zuordnung zum Mobilfunkanbieter anzeigen zu wollen oder Allgemein diese Rufnummer nicht bekannt werden soll oder aber so nicht kompatibel mit dem Anderen per Mobilvertrag erscheinen soll, etc. ) - , - wie der "Hacker"= "Trojaner" auch das Display bei Smartphones durch Touch verhindern kann, also das es per Finger nicht funktioniert, da man den digitalen Kontakt dazu verhindert, ... - wie auch jeder "Trojaner" = "Hacker" - jedes Login in jeglicher Accounts verhindern kann, also, das man dann mit seinen Benutzerdaten nicht mehr ins Login kommt, aber dann der Benutzer/Eigentümer über seiner/ihrer technischen Geräte wiederum unwissend wie fälschlich denken kann ( = wie auch Andere), das er/sie wiederum es falsch eingegeben hätte und es dann nochmals versucht und nochmals - und dann evtl. genauso fälschlich meint, auf "Passwort vergessen" oder "Kennwort zurücksetzen" zu klicken, - oder auch evtl. deswegen den Dienstleister, etc. dazu anmailt, usw., wofür dann eine Mail im hinterlegten Mailordner erscheint, aber auch das kann ein "Trojaner" verhindern und auch selbst, wenn dann der Benutzer/Eigentümer ein neues Passwort dafür eingibt, kann es dann aber auch mit diesem neuen Passwort per Login verhindert werden und dann auch weiter fälschlich der Benutzer an sich selbst zweifeln könnte, das er/sie da wieder etwas Falsches eingegeben hätte, aber so dann auch Andere fälschlich denken könnten wie auch extra vorsätzlich dafür dann die Täter dafür aussagend wie zuvor dafür konstruiert, das der Benutzer "vergesslich/verwirrt" sei - aber hinzu kann auch Jeder im Auftrage als "Handlanger" - wie auch Unten dazu - per dem internen Computersystem des Dienstleisters die Benutzerdaten und somit auch Passwort vom Benutzer seines/ihres Accounts, wie allgemeinen Zugang per Login, verändern - aber so kann es dann auch möglich werden, diesen Account, wie Alles, was per Digitale via Internet per Login agiert, fälschlich dann auf eine andere Person zu übertragen und somit dafür aber auch zuvor, das per Login nicht mehr möglich, auch extra dazu manipuliert gehabt hatte - und somit dann eventuelle Verträge wie auch jegliche Onlinewaren so dann fälschlich auf eine andere Person überträgt und somit auch den Hausrat bezogen der bezahlten Waren zuvor, die wiederum der reale Kunde per seinem Haushalt erhalten gehabt, da man es dann intern per Computersystem geändert gehabt und somit darin natürlich auch jede Mailadresse wie Telefonnummer zu ändern ist, was dann aber natürlich die reale Person dazu nicht mehr einsehen kann, da vorsätzlich per Login nicht mehr mit seinen Benutzerdaten hineinkommend, was man so per Digitale auch beliebig anderweitig tun kann, also mit jedem Account/Konto von realen Kunden/Personen, dann so unterbinden und später dann auf jemand Anderen übertragen, - aber auch mit Bankkonto per Onlinebanking, wo man dann den Zugang per Benutzerdaten unterbindet/sperrt, wie hinzu auch die Chipkarten einziehen lässt, möglich und es dann danach auch wiederum fälschlich auf eine andere Person überträgt - übertragen lässt, usw., denn per Digitale Alles möglich - und Jeder weiß ja, in welches Login er/sie plötzlich nicht mehr hereingekommen gewesen (war) und was dann zuvor/dabei wie danach passiert gewesen, wodurch dann weiterhin kein Login möglich gemacht wurde, - aber so auch noch fälschlich Anders zu "gestalten" möglich, man lässt dann darin wiederum den realen Namen der Person, aber ändert es dann fälschlich auf eine andere Wohnadresse, wo diese Person natürlich real nicht wohnt, wie evtl. auch andere Mailadresse wie Telefonnummer, damit diese reale Person dazu auch darüber nichts erhält, um ersehen zu können, was da intern läuft - usw. - ( = was man auch mit jeglicher Telefonnummern per SIMkarte machen kann, wozu man die dann vorher auch per "Trojaner/Hack" verschiedenartig unbrauchbar machen kann, wie natürlich auch anderweitig dazu, da natürlich auch jede SIMkarte ein Chip enthält - wie auch z.b. jede EC-Karte - siehe weiter Unten dazu - und weswegen dann der wahre Nutzer die SIM entsorgt und sich eine Neue besorgt, usw., während man sich jeder Zeit die zuvor unbrauchbargemachte SIM beim Anbieter nochmals als Ersatzkarte besorgen kann; erst recht wenn da eine gute Verbindung zu einer Person beim Anbieter herrschen sollte, - wie so aber auch bei verlorenen SIMs oder "verlorenen" SIMs, da die wiederum vorsätzlich entwendet wurden, - oder auch möglich, das man sich diese Rufnummer überträgt, was auch ganz einfach per "Trojaner/Hack" im Account des Telefonanbieters `= per APP/PC des wahren Nutzers zu dieser Telefonnummer anklicken kann und wodurch dann auch wiederum für den wahren Nutzer diese SIM = Rufnummer unbrauchbar wird; - wie man Allgemein so jede SIM variabel unbrauchbar machen kann ) - und somit dann auch evtl. der Benutzer deswegen einen neuen Account mit neuen Benutzerdaten bei dem Dienstleistungsanbieter erstellt, wo dann aber genauso das Selbe wie auch schon zuvor wie bei seinem alten Account passieren kann - wie Oben angegeben, oder anderweitig dafür vorsätzlich konstruiert worden war, und somit dann der Benutzer auch wieder nicht per Login hineinkommt und so nicht mehr Nutzen kann, - und Vieles mehr -

- dazu auch = Warnung: Datenklau per Mail, SMS und Telefon

- und dazu auch = Fotos mit Wasserzeichen versehen & schützen - "Wasserzeichen verhindern zwar nicht, dass jemand unbefugt eure Fotos weiterverwendet, sie lassen aber zumindest erkennen, wer der Urheber ist. ...." - dafür muss man dann aber auch erst den wahren Nutzer/Eigentümer der Fotos wie allgemeiner Daten kennen - denn das kann man auch vorsätzlich fälschlich vorzeigen, wo z.b. man sich dann bösartig/hinterhältig das selbige Gerät kauft und dann auch per selbigen Wasserzeichen und das dann aber fälschlich unter "sich selbst" oder/und aber per neuen Fotos, etc. (hinzu), das dann der anderen Person mit dem Gerät fälschlich "unterschieben", - usw. -

Sowie =

Trojanisches Pferd (Computerprogramm) - "Als Trojanisches Pferd (englisch Trojan horse), im EDV-Jargon auch kurz Trojaner[Anm. 1] genannt, bezeichnet man ein Computerprogramm, das als nützliche Anwendung getarnt ist, im Hintergrund aber ohne Wissen des Anwenders eine andere Funktion erfüllt. ...." -

Trojaner erkennen: Sind Ihre Systeme unterwandert? - / - Trojaner – wie erkenne ich getarnte Schadprogramme? - usw. -

Das Trojanische Pferd: So funktioniert der stille Virus - Emsisoft - "..... In der Cybersecurity beschreibt der Begriff „Trojanisches Pferd“ bösartige Software oder Dateien, die sich als legitim ausgeben. Mit dieser Täuschung soll dem Anwender die wahre Absicht verheimlicht werden, um unerlaubten Zugriff auf dessen System zu erhalten. ...." - was man natürlich auch Allgemein sinnbildlich auf Menschen beziehen kann - wie auch in dem Sinne = Trojanisches Pferd – Wikipedia - "Das Trojanische Pferd war in der griechischen Mythologie ein hölzernes Pferd vor den Toren Trojas, in dessen Bauch griechische Soldaten versteckt waren. Die Soldaten öffneten nachts, nachdem das Pferd in die Stadt hinein gezogen worden war, die Stadttore Trojas von innen und ließen ihr Heer hinein. ... Metaphorisch versteht man heute unter einem „trojanischen Pferd“ ein harmlos aussehendes Objekt, das ein Angreifer zur Tarnung verwendet, um in einen sicheren, geschützten Bereich eingelassen zu werden. ..." -

Sowie = Phishing: So erkennen Sie gefälschte E-Mails und Webseiten - / - Erkennen Sie gefälschte E-Mails - / - Fake-Mails in Bayern: Polizei warnt vor neuer ... - / - Aktuell: Phishing-Mails in Umlauf - usw. -

- sowie = Gefälschte Websites auf einen Blick erkennen - / - Fake-Seiten - / - Watchlist Internet – Online-Betrug, -Fallen & -Fakes im Blick - / - 7 Arten, eine gefälschte E-Mail oder Website zu erkennen - / - Phishing: Gefälschte Webseiten, E-Mails oder ... - / - So erkennst du gefälschte Links & betrügerische Webseiten - usw. -

- Sowie = Wilhelmshavener Zeitung - Ihre Tageszeitung - was Ich im Mai 2024 noch als Abonnentin täglich erhalten gehabt, wie auch die Monate zuvor, da für 3 Monate zum günstigen Sonderpreis, aber danach war das Abonnement teurer geworden, weswegen Ich es dann gekündigt gehabt, aber dann trotzdem noch ein Monat = Mai 2024 weiter gelaufen gewesen -

= Foto von Mai 2024 -

"Damit Hacker keine Kontrolle übers Auto haben ....." -

- wo aber hier, nachdem Hochladen, der weitere Text darin kaum lesbar, während hingegen natürlich das Originalfoto davon scharf und somit natürlich auch sehr gut lesbar und auch sehr interessant war/ist -

- und dazu auch = Bordcomputer (Automobil) - "....... Die ersten Bordcomputer kamen Ende der 1970er Jahre (besonders in US-amerikanischen Autos) auf den Markt. ..... Diese Technologien reflektieren den laufenden Trend in der Automobilbranche, die Fahrzeugführung nicht nur komfortabler, sondern auch sicherer zu gestalten, indem fortlaufend innovative Lösungen implementiert werden, die auf fortschrittlicher Elektronik und Software basieren. ..." - darauf natürlich auch aus der Ferne per Computer/Laptop/etc. per Zugriff möglich -

- Sowie = Operative Psychologie - ".... Ziel war es, mit psychologischen Mitteln Einfluss auf Personen in der Form zu nehmen, dass „diese erschüttert und allmählich verändert werden beziehungsweise Widersprüche sowie Differenzen zwischen feindlich-negativen Kräften hervorgerufen, ausgenutzt oder verstärkt werden“ um eine „Zersplitterung, Lähmung, Desorganisierung und Isolierung feindlich-negativer Kräfte“ zu bewirken. Der „operativen Psychologie“ kam hierbei die Aufgabe zu, das „Selbstvertrauen und Selbstwertgefühl eines Menschen [zu] untergraben, Angst, Panik, Verwirrung [zu] erzeugen, einen Verlust an Liebe und Geborgenheit [hervorzurufen] sowie Enttäuschung schüren“. Bei politischen Gegnern sollten Lebenskrisen hervorgerufen werden, die diese so stark verunsicherten und psychisch belasteten, dass diesen die Zeit und Energie für staatsfeindliche Aktivitäten genommen wurde. Das MfS als Drahtzieher der Maßnahmen sollte hierbei für die Opfer nicht erkennbar sein. Psychologische Mittel sollten hierbei helfen, „die Psyche des Feindes genauer zu erkennen und zu beeinflussen“, um „Erkenntnisse über Gedanken oder Gefühle, typische Verhaltensweisen und psychische Eigenschaften des Gegners, die wertvolle Hinweise für seine Entlarvung und Liquidierung, Beeinflussung, Zersetzung und Überwachung“ liefern, zu erhalten. ...." -

- und zu "Verwirrung" wie "Gedankenmanipulation" wie "Gedankenbild" in Rubrik: "Fortsetzung ..." - und dazu auch = Gehirnwäsche - "Gehirnwäsche (englisch brainwashing, auch Mind Control, „Bewusstseinskontrolle“) ist ein Konzept zu psychologischer Manipulation. ...." -

- und zu "Drahtzieher" wie "Verwirrung" auch weiter Unten -

Sowie = DHL-Mail: Spam oder nicht - so erkennen Sie den Fake - / - E-Mail von DHL / Deutsche Post: Paketankündigung ist Fake - / - Gefälschte DHL-E-Mails - Diese Versionen sind aktuell im ... - / - Achtung Betrug: Gefälschte Hermes-Mail im Umlauf - / - Warnung vor gefälschter Hermes-Mail - / - DHL, Hermes, DPD und Co: Achtung bei dieser Paket- ... - / - GLS Spam: Diese E-Mails sind Fake und Betrug - / - Amazon Phishing aktuell: Gefälschte E-Mails im Umlauf - / - Woran erkenne ich gefälschte Amazon-E-Mails? - usw. -

- denn jeder Versandbote via "DHL/Hermes/DPD/GLS/Amazon", etc. - kann auch in den Sendungsverfolgungen hineinschreiben wie beliebt und somit natürlich auch Falsches, hingegen der Wahrheit - wie so natürlich auch per "Hack" ( = "Hacker") darin = dazu möglich, es so fälschlich zu manipulieren - wie auch = Betrug mit angeblich nicht zustellbaren Paketen - / - DHL und Co: Achtung, „Wir konnten ein Paket nicht ... - ".....„Wir konnten heute ein Paket nicht zustellen. Bitte besuchen Sie …“ oder „Ihr Paket hat Verspätung. Jetzt Lieferung bestätigen …“ So lauten SMS, die viele Menschen derzeit erhalten. Doch die vermeintliche Zustellung ist eine Fälschung. In Wahrheit kommen die Kurznachrichten nicht von DHL und anderen Lieferdiensten, sondern von Betrügern......" - / - Paketbote klingelt nicht: Was tun gegen vorgetäuschte ... - "Paketbote klingelt nicht: Was tun gegen vorgetäuschte Zustellversuche?...." - usw., - und es gibt aber auch alle möglichen Varianten, um falsche Zustellungen zu den Waren (Hab&Gut - wie auch weiter Oben dazu) der wahren Eigentümer = Onlinebesteller dazu, zu erzeugen/konstruieren, um somit fälschlich die Waren der wahren Eigentümer auf falsche Eigentümer dazu zu übertragen, sowie so auch den wahren Wohnort der wahren Eigentümer dazu verschleiern/vertuschen zu wollen, da es zwangsläufig auch damit zusammenhängt oder kann, usw. - und dann hinzu auch noch gelogen wird/werden kann, das wiederum der wahre Eigentümer der Waren, wie auch seinem/ihren Wohnort ein "Lügner/Spinner" sei - und die Konstrukte in der Falschheit dafür, laufen natürlich einerseits digital, was auch schon den Anfang dazu beinhaltet, denn das für ein besagtes Netzwerk, wie allgemein der Mehrgleisigkeit von Netzwerken, und wovon Andere gar nichts wissen und auch gar nicht wissen sollen, wie vorrangig natürlich auch die Opfer dessen selbst - und somit natürlich parallel zum realen Sachverhalt/Geschehen - und für die Konstrukte zur Falschheit bedarf es "Handlanger" - wie auch weiter Unten dazu - und somit Personen per Onlineanbieter = Kundencenter ( = wo dann im Account dazu z.b. die bestellte Ware ( = entweder schon vorab bezahlt oder später = auf Rechnung ) nicht unter "versendet" aufgeführt wird, sondern z.b. weiterhin unter "in Bearbeitung" bis hin sogar unter "storniert", obwohl -Real- die Ware versendet worden = wofür dann auch Versandbestätigungsmails in die wiederum dazugehörigen jeweiligen Mailordnern wie der Sendungsverfolgungen erfolgt/erfolgen, was "man" dann aber als "falsch/gefakt" erklärt = erklären kann, da man wieder den falschen, gefakten Account per "nicht versendet" - siehe Oben, wiederum als "wahr" erklärt = erklären kann, - wie aber dann wiederum auch möglich, extra keine Versandbestätigungsmails im jeweiligen Mailordner dazu, damit es dann auch darin nicht ersichtlich erscheinen soll, was natürlich entweder vom Onlineanbieter dafür gar nicht versendet worden oder per "Hacker" im Mailaccount per Eingang verhindert worden - wie auch weiter Oben dazu - und den Besteller = Besitzer dazu auch erreicht gehabt - = und so dann auch vorsätzlich eine Nichtkompatibilität zueinander erschafft/erschaffen will - und so dann auch unter "keine Ware " = "da gar nicht erhalten" und somit dann auch fälschlich unter "per Hausrat gar nicht vorhanden", - usw. = denn so auch hinzu fälschlich unter "nicht bezahlt worden", da evtl. auch hinzu "da gar kein Guthaben/Vermögen vorhanden" - , bezogen vorab - oder so auch fälschlich = "auf Rechnung wegen der Bonität nicht möglich gewesen" = aber dafür auch anderweitig extra Mitarbeiter per Kundencenter "eingespannt" werden könnend, damit die dann bei Onlinebestellungen = "Auf Rechnung" extra dann den Besteller dazu anmailen sollen, per Inhalt, das es nicht so möglich, sondern nur per Vorkasse, Kreditkarte, etc. = um so dann auch ein falsches Bild vom Besteller dessen erzeugen zu sollen und es dann so auch extra im jeweiligen Mailordner dazu erscheinen soll = aber so auch andererseits hinzu, bei jeweiligem Besteller, eine Nichtkompatibilität zu wiederum Anderem zu erschaffen, wo wiederum der Besteller stetig = Auf Rechnung, etc. bestellen kann, wie so aber auch bezogen Verträge, etc., wofür natürlich die Bonität auch eine Rolle spielt/spielen kann - denn nicht zwingend, denn viele Anbieter sind teils auch vertrauensvoll und warten dann einfach ab, ob die 1te Rechnung bezahlt wird oder nicht - und somit es auch als "unglaubwürdig" erklären = darstellen zu wollen, usw. ( = was aber so auch analog = Vorort extra im Laden per Verträge "gestaltet" werden kann, wofür es dann natürlich aber auch digital über das Computersystem läuft, als Ablehnung dafür und danach dann aber wiederum per Onlinebestellung per Vertrag möglich ) - und so kompakt auch evtl. hinzu, diese Ware, die wiederum so "gar nicht vorhanden sein gesollt" oder per Verträge = "die so gar nicht möglich gewesen sein gekonnt" sich wiederum selbst "aneignen" zu wollen - wie teils auch schon weiter Oben dazu - und kompakt genauso in der Vorsätzlichkeit, den wahren Eigentümer dessen dazu wiederum fälschlich als "Spinner/Lügner" - /Logistik ( = die natürlich dafür verantwortlich, welche Ware(-n) in das jeweilige Päckchen/Paket, wie natürlich auch, wie es verpackt wurde/wird, aber natürlich ist auch eine Verantwortung dessen, erst nach der Logistik per Versand vorhanden, was aus dieser Ware per Päckchen/Paket passiert und wie dann das Paket/Päckchen mit der Ware beim Besteller ankommt ), Versandboten, Nachbarn, wie allgemeines Umfeld, usw., sowie "Hacker/Trojaner" - wie auch weiter Oben wie Unten dazu, - und natürlich ohne Onlinebestellungen nicht möglich - , - wie es aber auch die Möglichkeiten gibt, bestellte Warensendungen für Kunden nicht mit dem normalen Lieferwagen = PKW/Transporter/LKW unter dem bekannten Erscheinungsbild oder dazugehörigen Logo zu liefern, um so dann auch extra "keine reale Zuordnung" dessen dazu erschaffen zu wollen, wie selbig auch per der Kluft per Logo oder allgemeines Erscheinungsbild des jeweiligen Versandboten dazu dann nicht, um so dann natürlich auch "keine Realität" in der Zuordnung erschaffen zu wollen, wie aber auch genau umgekehrt, wo dann wiederum eine Person in jeweiliger Kluft erscheint, wo dann aber gar nicht der richtige Versandbote davon/dafür dadrinnen steckt, um so natürlich dann auch einen Fake zu konstruieren, aber so dann evtl. hinzu, mit gefakter Ware, was auch Post(waren)sendungen bis hin unter "Einschreiben", etc. beinhalten kann, was vorher auch schon als Fake "zurechtgebastelt" worden war und somit auch einerseits der Täuschung dienen soll, das Empfänger wie auch Andere, es wiederum als "real" "erkennen"/glauben sollen, wie dann aber auch andererseits hinzu, das wenn der Empfänger es als "wahr" glaubt und sich dann meint, darum kümmern zu müssen, egal wie, dann auch als "Spinner/Lügner" (= "... 16 Du sollst nicht falsch gegen deinen Nächsten aussagen...." wie in Rubrik :"Startseite La Vie" ) erklärt, bis hin sogar, das der es sich wiederum "selbst ausgedacht = konstruiert/"gebastelt" gehabt hätte" - wie so aber natürlich auch per Briefkasteneinwurf möglich, aber hinzu auch, da man von draußen dafür auch unerkannt bleiben will, wenn per Briefkasteneinwurf draußen, es dann per Nachschlüssel, einfacher Kopie des Briefkastenschlüssel, den Fake dazu hineinlegt, aber so dann natürlich auch etwas darin liegendes entwenden kann/könnte und dann der reale Empfänger dazu in der Realität = habe Ich gar nicht erhalten oder aber auch möglich, so etwas entnehmen und dann erst später wieder hineintun, wodurch es dann natürlich eine Zeitverzögerung dazu gibt ( = was natürlich auch extra per dem/das, woher etwas stammend, betrieben werden kann, wie natürlich dann auch per der Zeit per Versendung ) - usw. , wie wiederum ganz einfach, wenn die Briefkästen nur im Treppenhaus, wo man dann alles Mögliche hineinwerfen kann, - usw. - wie dazu auch:- z.b. = App öffne dich: Wie funktioniert das Smartphone als Türöffner? - / - Elektronisches Türschloss Test 2023: Nachrüstlösungen im ... - ist natürlich für einen "Hacker" auch ein "Witz" - wie natürlich auch das = Kontaktloses Entriegeln / digitaler Fahrzeugschlüssel - wie natürlich auch das = Perfekt vernetzt: So holst du WLAN ins ganze Haus - HIFI.DE - usw. - wie hingegen noch die alten Methoden = zu Türöffner Pick up - oder = QuickkeySchlüsselkopiersystem= was es auch noch viel günstiger gibt, wie hierin im Angebot - und somit auch sinnvoller, bei mehrfachem Gebrauch = einfach den Originalschlüssel darin eindrücken und somit dann ein Abdruck davon und dauert noch nicht mal eine Minute - und dann einfach nachbauen - wie es auch die Variante gibt, dass die Kopie davon wiederum dann beim eigentlichen Eigentümer landet und der Originalschlüssel dann bei den Anderen - ( - wie es hinzu auch seit Langem gibt = Die Arten von Schließzylindern - ToniTec GmbH - "Der Doppelzylinder, auch Profilzylinder genannt, lässt sich von beiden Seiten mit einem Schlüssel schließen. Bei Zylindern mit Not- und Gefahrenfunktion (N+G) funktioniert dies auch, wenn auf einer Seite der Schlüssel steckt. Der Doppelzylinder ist der gängigste aller Zylinder." - und somit natürlich von beiden Seiten = Innen/Außen zu Öffnen sind und wovon der Mieter/Hausbesitzer aber gar nichts wissen muss - und somit dann auch Jeder hereinspazieren könnte, wenn Mieter/Hausbesitzer, etc. seine Wohnung oder Haus verlässt, wie natürlich so auch, wenn Mieter/Hausbesitzer etc. Nachts schläft oder halt noch nicht. ) -

- und dazu auch = Enkeltrick - Wikipedia - worin vorzufinden = Trickdiebstahl - "Trickdiebstahl ist ein Diebstahl, bei dem die Wegnahme durch eine Täuschung verschleiert wird, das heißt die Wegnahme ist für den Betroffenen als solche nicht erkennbar....... " ( = aber später dann erkennbar - ) - und in diesem Trickdiebstahl auch alles Mögliche durch Ablenkung, Täuschung, Irreführung = zum Betreten der Wohnung, per Telefon, per Post, etc. aufgeführt ist = z.b. = 2.1 Formen von Trickdiebstahl 2.1.1 Zutritt zur Wohnung/Diebstahl 2.1.2Ablenkung auf der Straße/Diebstahl 2.1.3 Sonstige 2.2 Formen von Trickbetrug 2.2.1 Rund um das Haus 2.2.2 Rund um das Telefon 2.2.3 Prävention 2.2.4 Internetplattformen 2.2.5 Per Post - "Gefälschte Schreiben: ...." - 2.2.6 Rund um das Auto 2.2.7 An der Geschäftskasse 2.3 Abgrenzung zu anderen Delikten 2.3.1 Betrug 2.3.2 Diebstahl in mittelbarer Täterschaft 2.3.3 Erpressung - und darin auch = Bauernfängerei - wie = Internetkriminalität - / - sowie: Achtung Betrug: Gefälschte Schreiben der ... - sowie : Vorsicht vor falschen Briefen - Warnung für Familie - ; - wie selbst : Vorsicht! Falscher Polizist! - / - falsche Feuerwehrleute unterwegs - Warnung vor Betrügern! - sowie : Achtung Fake-Bescheid: Neue Betrugsmasche im Namen des ... - sowie : Vorsicht Fake-Inkasso! Liste der Inkasso Betrugsfirmen - sowie : Achtung! Vorsicht vor gefälschten Steuerbescheiden! - / - Vorsicht vor betrügerischer Abzocke! | Ihr digitales Finanzamt ... - sowie: Vorsicht: Fake-Shops - sowie : Achtung, falsche Wohnungsinserate - sowie: Warnung vor Betrug mit falschen Jobangeboten - sowie: Warnung vor falschen Stadtwerke-Mitarbeitenden an der ... - "... Mit unterschiedlichen Varianten gelingt es Tätern immer wieder, sich Zugang zu Wohnungen oder Kellern zu verschaffen. ..." - usw. -

- Bauernfängerei - "Bauernfängerei bezeichnet einen plumpen Betrug.[1] Das Wort ist eine Ableitung von Bauernfänger und stammt aus der Berliner Gaunersprache. Bauern waren ursprünglich Leute, die aus dem Umland nach Berlin reisten und dort Opfer von Betrügern wurden; mit fangen war „überlisten“ gemeint. .... Heute wird der Begriff ganz allgemein für Betrüger verwendet, die ihre Opfer mit falschen Versprechungen hereinlegen. Typisch sind die Täuschung der Opfer und das Ausnutzen ihrer Unkenntnis. ... Die Warnung „Nepper, Schlepper, Bauernfänger“ wurde als Untertitel in der Fernsehsendung Vorsicht Falle! (ZDF) mit Eduard Zimmermann zum geflügelten Wort. ......." -

- sowie -

= Foto -

-bezogen = DHL-Mann hat vor unseren Augen „konnte nicht zugestellt ... - , was auch genutzt wird -

- ( = wo dann jeweiliger Versandbote extra die Waren für den Kunden, bei Nachbarn, Läden/Geschäfte, Packstation/Postfiliale, irgendwelche Abstellorte, wie vor die Haustür, wie beim Briefkasten, allgemein Treppenhaus oder per Haus auch außer vor der Haustür, auch Terrasse/Veranda ( = was Letzteres aber auch bei einer Mietwohnung digital "auftauchen" kann ), Garage, etc. übergibt/abstellt und der Kunde = Besitzer dessen dann dort abholen muss - ( = aber auch der Möglichkeit, exakt immer, wenn der Kunde gerade nicht Zuhause, sondern einkaufen, etc.; einfach unterwegs ist = und somit nicht die allgemeine Arbeitszeit gemeint, dann die Zustellungen der Waren per Versandboten und da dann wiederum real nicht erreichbar, dann bei Nachbarn, etc. abgebend und was dann natürlich auch auffällt - ), wie man es aber auch extra so "gestalten" kann, das exakt, wo der Kunde gerade seine/sein Mietwohnung/Haus am Verlassen ist oder allgemein sich nur davor befindet, dann den Versandboten mit der jeweiligen Ware erscheinen zu lassen und somit dort dann die Warenübergabe stattfindet = stattfinden soll und somit nicht exakt bei der Wohnung wie Haus selbst per Klingel/Haustür - und durch "konnte nicht zugestellt" = "nicht erreichbar gewesen" kann sich jeweilige Person auch genötigt fühlen, wenn nicht deswegen dann gar nicht mehr Online, oder per plötzlicher Idee, dann seine Waren per Onlinebestellungen per Absenderadresse, nicht mehr auf seinen Wohnort, sondern auf eine Packstation/Postfiliale/Abstellort, etc. zu verlegen und somit dort dann bei Zustellung abzuholen und was dann entweder schon beim vorherigen Vorsatz dafür, oder auch dadurch danach, auch genutzt werden kann, das diese Person dort "gar nicht wohnend" sei - ) - usw. -

- dazu auch = DHL-Paketdienst: Ärger über Zusteller, die nicht klingeln - „ … An den Samstag im Juni kann sich der Berliner Jürgen Müller noch genau erinnern. Den ganzen Tag wartete er auf seinen neuen Fernseher. Schließlich stand die Fußball-EM unmittelbar bevor. Doch das vom Online-Versandhändler pünktlich per DHL verschickte Paket kam einfach nicht. Stattdessen lag ein Kärtchen im Briefkasten. Dem Schreiben konnte Müller entnehmen, er sei am Samstag - dem vereinbarten Lieferdatum - nicht zu Hause gewesen. "Dabei war ich den ganzen Tag in meiner Wohnung und es hat definitiv niemand geklingelt", versichert der 42-Jährige im Gespräch mit SPIEGEL ONLINE. Er könne den Zehn-Kilo-Fernseher bei der nächsten Postfiliale abholen, ließ ihn DHL, die Paketsparte der Deutsche Post, auf dem Abholzettel wissen. Ein ziemliches Problem für Müller: Er ist gehbehindert und hat kein Auto. ….“ - worin Vieles enthalten - und somit auch erstmal = "sollte es evtl. extra so sein sein" = ?! - wie auch Unten wie Oben per "Handlanger", - wo es aber auch noch andere Varianten gibt, wofür man nicht "gehbehindert" sein muss, um schwere Pakete nicht tragen zu können - wie zweitens = in Mietshäusern gibt es meistens zwei Verteiler für die jeweiligen Klingeln, und somit ein Verteiler für die unteren Klingeln zu den Mietwohnungen, wo dann natürlich jeder Versandbote draufdrückt, außer die untere Haustür ist evtl. offen und der Bote geht gleich ins Treppenhaus - wie ein Verteiler für die oberen Klingeln neben den Haustüren der Mietern in den Stockwerken - und wenn dann evtl. bei dem einen Verteiler für die unteren Klingeln, die Kabel "herausgefallen", kann dann natürlich auch Nix klingeln, wie man natürlich auch in böser Absicht, die Kabel dessen entfernen kann, wie man so natürlich auch die Kabel austauschen kann und somit wird dann der untere Name per Klingel auf einen anderen Namen per Mieter umgeleitet, usw. - aber es geht auch; z.b. der "Hacker" hat sich in die Klingelanlage, per Platine bestückt = allgemein Elektrik, "eingehackt" und lässt somit seine Finger am Computer/Laptop ( = oder auch über Smartphone/Tablet/"iPhone") dafür manipulieren, wodurch dann entweder ein Klingelton unterdrückt werden kann und dadurch natürlich dann auch Nix klingelt oder aber darüber und somit auch aus der Ferne, wiederum ein Klingelton entstehen lassen kann, obwohl dafür kein Mensch vor der Tür gestanden und somit auch niemand auf die Klingel selbst dafür gedrückt gehabt hatte, - wie aber so auch möglich, das man egal, welche Art von Boten, die dann extra als "Handlanger" auf einen falschen unteren Klingelknopf per Namen drücken und somit so auch in der falschen Zuordnung oder einfach, wenn der Bote vor dem Mietshaus befindlich und zeitgleich = parallel lässt dann der "Hacker" es dafür wiederum über die Elektrik in der jeweiligen richtigen Wohnung bei der Klingel klingeln, wodurch dann natürlich der richtige Nachbar, Kunde der Waren, dafür auf seinen Türsummer drückt oder anderweitig und seine/ihre Haustür im Treppenhaus dann dafür öffnet, um es dann vom Boten in Empfang zu nehmen, aber so weiß dann der richtige Mieter/Kunde = Eigentümer der Waren, nicht, das wiederum unten per Zuordnung der Klingel per Namen es extra falsch dafür manipuliert/konstruiert worden war, wie so natürlich auch Andere nicht, wofür man es dann aber extra getan gehabt, oder tut - um so natürlich auch die Waren, die vorab bezahlt worden waren oder später, per auf Rechnung, etc., wiederum auf einen anderen Nachbarn als "Eigentümer" dazu fälschlich benennen zu können/wollen, aber um das dann noch zu "untermauern", kann man dann auch den "eingeweihten" Nachbarn dazu, wofür man schon per unterer Klingel vorsätzlich falsch gedrückt gehabt oder anderweitig dafür, auch aus der Haustür im Treppenhaus treten lassend und so dann "den Blick" auch einzig darauf verwenden, wie natürlich auch hinzu variabel dann im Treppenhaus vorsätzlich zu gestalten ist und so dann auch wiederum den realen Eigentümer der Waren, der dadurch natürlich auch seine Haustür geöffnet gehabt, als "Spinner" etc. fälschlich betiteln, wie natürlich auch Allgemein so bezogen der vorsätzlichen Manipulationen dafür, als "Lügner", bezogen wiederum seiner realen Waren als Eigentümer - wie aber auch wiederum, das per unteren Klingeln jeweils auf die richtigen Klingeln gedrückt wird/wurde und somit wiederum völlig korrekt, aber dann im Treppenhaus erst die Täuschung dafür beginnt, also "als ob" man wiederum per unterer Klingeln auf einen anderen Namen = Nachbarn und ab da dann erst das/die Konstrukt/Lüge dafür und es somit natürlich auch "eingeweihte" Nachbarn dessen geben muss, wie natürlich auch einen vorsätzlichen Bote dafür, - wie aber auch möglich, wenn Versandbote für verschiedene Nachbarn Pakte/Päckchen/Warensendungen, er dann auch logischerweise ( = oder aber auch wohlwissend vorsätzlich) nur auf einen (bestimmten) Namen für den unteren Einlass ins Treppenhaus per Klingel, wo es dann dafür auch einzig beim jeweiligen Nachbarn dann klingelt, aber dann im Treppenhaus das Konstrukt dafür losgeht; - also möglich, entweder schon ab unteren Klingeln, da kein Mensch in seiner Mietwohnung nach Außen dafür blicken kann, außer er/sie besitzt eine unten angebrachte Videokamera dafür, was zu 90 % nicht vorhanden oder aber per "Hacker" per Elektrik ( = was aber auch kompakt die Klingelanlage per Mietshaus betreffend und was man natürlich auch "nachrüsten" kann und somit auch die untere Haustür per Mietshaus, um hineinkommen zu wollen, die man so dann auch aus der Ferne "sperren" oder öffnen lassen kann und somit das Öffnen per Türsummer gar nicht nötig, da es per "Hack" manipuliert oder halt variabel ) oder aber erst allgemein ab dem Treppenhaus dafür - und somit so z.b. auch, per Waren an falsche Nachbarn als "Eigentümer" dessen benennen zu wollen; man lässt jeweiligen falschen Nachbarn "zufällig" gerade im Treppenhaus dafür erscheinen, wie aber auch so deren Haustür dafür zu öffnen ist, als exakt der Bote dafür ins Treppenhaus gelangt und man so dann die "erste Erscheinung" per "zufälligem" Zusammentreffen, egal wie, per falschen Nachbarn und Bote als wiederum einzig reale Zuordnung der Ware benennt, aber nicht die spätere Zuordnung, wo dann erst danach der Bote zu dem richtigen Nachbarn per seiner Waren in der richtigen Zustellung oder aber, um dort vorab etwas per Warensendung/Päckchen/Paket abzugeben und sei es nur zum Schein, und dann danach beim anderen Nachbarn die weitere Ware per Warensendung/Päckchen, etc., aber es dann auch einzig fälschlich in der Zuordnung so auf das 1te Zusammentreffen wiederum zusammen für Alles oder das Andere verlegt wird, aber nicht die 2te oder spätere reale Zuordnung der Ware danach - und wenn das 1te Zusammentreffen sowieso nur zum Schein, dann natürlich auch gleich die Ware per Warensendung/Päckchen/Pakete vorab auf den falschen Nachbarn, - und dadurch kann man dann natürlich auch vorsätzlich den falschen Namen des Mieters als angeblichen "Eigentümer" der Ware per Erhalt, wofür es dann vorsätzlich so gelaufen gewesen, auch digital in der Sendungsverfolgung erscheinen lassen, aber wiederum auch genau im Gegenteil und zwar der richtige Name dazu in der Sendungsverfolgung, aber das dann wiederum als "falsch" erklärt, da man das gefakte Konstrukt dafür zuvor wiederum als "wahr" erklärt hat oder/und auch als "falsch" durch die fehlende Versandmail dazu im jeweiligen Mailordner oder dem gefakten Onlineaccount dazu - wie auch weiter Oben - ( = wie man aber auch vorsätzlich Mietern falsche Post wie Pakete, zukommen lassen kann, um so dann auch falsche Zuordnung per offensichtlicher Post wie offensichtlicher Ware "erscheinen" zu lassen - wie einerseits wiederum umgekehrt = in der Umkehr dessen per Austausch, die jeweilige Person als Mieter/Mieterin zu der anderen Person als Mieter/Mieterin erscheinen lassen zu wollen, was so aber auch per der unteren Klingeln zu "gestalten" ist, denn dann wird wiederum per einer Person auf den anderen falschen Namen dafür und somit auch in der völlig falschen Zuordnung dessen - gedrückt, oder anderweitig - siehe Oben - oder aber auch so hinzu erreichen will, das dann auch die Person, die das dann fälschlich extra per Post/Paket erhalten gehabt, es dann bei dem richtigen Mieter in den Briefkasten werfen soll oder dafür dann beim richtigen Mieter klingeln ( = oder einfach vor deren Haustür stellen/legen soll ) - wodurch dann natürlich auch einzig ein Zusammentreffen so stattfinden kann - oder/und hinzu auch man dann diese Person, die es wiederum so vorsätzlich erhalten gehabt, wiederum selbst einzig als "Konstrukteur/etc." dafür benennen will, denn man ist unwissend, was in der Post per Umschlag wie Paket enthaltend - oder aber auch gänzlich per falscher Namen wie Adresse darauf per Post/Paket gedruckt stehend, um so dann auch den wahren Wohnort der jeweiligen Person, die es vorsätzlich so erhaltend, woanders per Namen und per Wohnort "verschieben" zu wollen, was entweder dann reale Post/Paket zu einer anderen Person per Wohnort beinhalten kann, was dann "nur" vorsätzlich per Bote in der falschen Zuordnung dafür übergebend oder einfach auch nur fiktiv dafür "gebastelt" worden war ) - wie man aber auch, den Boten bei falschen Nachbarn die Ware für wiederum den realen Nachbarn dafür, abgeben lassen kann, um so natürlich auch eine falsche Zuordnung zu erschaffen oder der Versandbote stellt auch extra dafür das/die Paket/Pakete im Treppenhaus, etc. ab - aber evtl. auch hinzu, um den realen Nachbarn dazu, auch als fälschlich "gar nicht dort vorhanden/wohnend" erklären zu wollen = was dann hinzu aber auch (logisch) dazu führen kann, was real oder gefakt wiederum dann am wahren Wohnort stattgefunden/stattfindet, aber wiederum als "nicht real" zu erklären, bis hin "Lügner" etc. und selbig natürlich dann auch alles Postalische, wie allgemein die Ausdrucke durch den digitalen Drucker per Computer/Laptop verfasst/"verfasst" worden und das natürlich fälschlich von den Selben, die es vorher schon als "dort nicht wohnend" erklärt gehabt; das Fundament dessen, wie dann aber auch Weiteres dadurch konstruiert/"verfasst"/manipuliert ... hatten/haben -

Sowie = Mein Paket wurde zugestellt, aber ich habe es nicht erhalten. - "Wenn Ihr Paket als zugestellt markiert ist, Sie das Paket jedoch nicht erhalten haben, wurde es vielleicht zurück an den Absender geschickt und bei ihm zugestellt. Schauen Sie sich daher bitte den vollständigen Sendungsverlauf in der DHL Sendungsverfolgung an und achten Sie auf den Status "Rücksendung eingeleitet". In allen anderen Fällen schauen Sie in der DHL Sendungsverfolgung bitte nach, an wen das Paket ausgehändigt wurde. ..." - da kann dann aber wiederum auch keine Sendungsverfolgung "weiterhelfen", wenn es nur unter "Zugestellt" an den Empfänger, der es aber nicht erhalten ( = und natürlich auch bei jedem anderen Versandanbieter möglich ) - und dann natürlich auch im kompletten Vorsatz diesbezüglich, woraus man dann Einiges "spinnen" kann, z.b. so auch dann in der falschen Zuordnung an eine Person, aber nicht dem Empfänger selbst, der wiederum dafür vorab bezahlt gehabt oder aber danach trotzdem bezahlen muss/soll. -

- Sowie = Digitale unterschrift - Einfach digital unterschreiben - teils ist dann die wahre Unterschrift von Menschen, wie wiederum auf Papier mit Stift, darin dann entweder komplett oder halbwegs nicht erkennbar, in der Zuordnung dessen und somit auch jeglicher Ausdruck davon dann nicht - wodurch man dann natürlich auch fälschlich etwas dazu behaupten kann, wie aber auch fälschlich dadurch anderen Menschen übertragen, - wie man auch die Digitale wieder löschen kann und überschreiben, wie dann natürlich auch per Ausdruck zu verfälschen ist, - und wenn z.b. Versandboten/Handwerker/Service, usw. eine digitale Unterschrift auf ihren Smartphone/Tablet fordern, müssen die natürlich, nachdem Kunde, etc. das digital unterschrieben gehabt hatte, es dann auch abspeichern und wenn nicht, verschwindet natürlich dann auch sofort diese Unterschrift wieder oder aber, wenn man es dann auch vorsätzlich wieder löscht = nicht abspeichern, es dann aber wiederum dafür nutzt, jemand Anderen dafür unterschreiben zu lassen und somit dann auch in der falschen Zuordnung dessen - , - aber natürlich kann auch in jedem Androidgerät der "Hacker" = "Trojaner" - die digitale Unterschrift von Kunden dafür verhindern, denn Alles per "Touchscreen", also die gesamte Oberfläche von Androidgeräten - wie natürlich auch bei "Apple" Gerätschaften, sind so zu verhindern möglich und somit dann auch die gesamte Oberfläche = Display dafür zu blockieren, und somit dann natürlich auch, wenn Kunde per Finger darauf unterschreiben will - und somit gibt es dann entweder keine digitale Unterschrift oder nur halbwegs oder auch nur einen Strich oder irgendeine Bewegung per Finger per Display, aber keine eindeutige Unterschrift.

= Screenshot - aus = Handlanger - Julian Opitz -

- zu "Handlanger" auch Oben wie Unten -

- da auch = Manipulation - "Der Begriff Manipulation (latein. Zusammensetzung aus manus ‚Hand‘ und plere ‚füllen‘; wörtlich ‚eine Handvoll (haben), etwas in der Hand haben‘, übertragen: Handgriff, Kunstgriff) bedeutet im eigentlichen Sinne „Handhabung“ und wird in der Technik auch so verwendet. Darüber hinaus ist Manipulation auch ein Begriff aus der Psychologie, Soziologie und Politik und bedeutet die gezielte und verdeckte Einflussnahme, also sämtliche Prozesse, welche auf eine Steuerung des Erlebens und Verhalten ..." -

- und dazu auch = ".... So vergelte ich ihnen entsprechend ihren Taten und dem Tun ihrer Hände ..." - wie in Rubrik :"Fortsetzung ..." -

- Und somit auch Alles per Chip = https://kath-zdw.ch › maria › schattenmacht › rfid-chip - ( = darin fehlt aber gänzlich = "666 = Bilder = Prozessor = Mikrocontroller " - ) - im Zugriff zu manipulieren ist -

- und somit natürlich auch auf jede Bank EC Karte, die natürlich wiederum einen anderen Chip beinhaltet = Und plötzlich zickt die Bankkarte - / - EC-Karte funktioniert nicht - was tun? - / - Lidl, Aldi, Rewe und Co.: Peinlich, wenn das Zahlen mit ... - sollte Einem aber nichts peinlich sein - ( = und zu dem Chip kann man auch digital eingeben, wie beliebt, was dann im Display dafür erscheinen soll, also hinzu, wenn man den Chip vorsätzlich unbrauchbar manipuliert gemacht hatte, wo dann entweder im Display gar nichts dazu erscheint oder variabel per Texteingabe ) - und dafür als Erklärung kann man dann dem Nutzer, wie natürlich auch Anderen, auch Erfindungen erklären - "vorgaukeln" = mündlich, digital, per Ausdruck - und das dann aber auch dafür benutzen - missbrauchen, um fälschlich behaupten zu können, das "die EC-Karte gar nicht kompatibel mit dem Bankkonto" sei, oder "gar kein Guthaben auf diesem Bankkonto bestehen" würde/sollte - oder, das diese EC-Karte ein "Fake" sei, oder das "die Person gar kein Bankkonto besitzen" soll und somit natürlich auch "keine" EC-Karte, etc. - wie natürlich auch auch Alles per QR-Code für digitale Bezahlung per Smartphone zu unterbinden ist und das auch verschiedenartig, wodurch es dann so nicht mehr möglich ist, darüber bezahlen zu können, usw., denn jeder "Hack" = "Trojaner" kann natürlich im Smartphone/"iPhone" auch jede Funktion per QR-Code manipulieren und manche Banken sind auch gar nicht kompatibel mit manchen digitalen Bezahlfunktionen - und bei Nutzung per EC-Karte wird auch immer explizit im jeweiligen Bankkonto des Besitzer/Nutzers der Standort - wodurch man dann natürlich auch explizit verfolgen kann, wo der Nutzer/Besitzer sich einerseits gerade aufgehalten gehabt hatte/hat und somit natürlich auch andererseits sein Standort = Wohnort, da stetig dort EC-Karte benutzend = was dann aber natürlich entfällt, wenn die EC-Karte wiederum nicht mehr funktioniert - ; - eine EC- Karte digital funktionslos zu machen, ist natürlich auch das Einfachste der Welt, wie aber auch für Andere wiederum das wahre Motiv/Ziel ( = oder mehrgleisig) darin erkennen zu können - wie auch weiter Unten dazu -

- zu = "Gaukelwerk/gauckelwerck/vorgaukeln" - in Rubrik :"Fortsetzung Zwei" -

- Sowie = Chipkarten – RFID-Karten und kontaktbehaftete … - "Chipkarten sind Plastikkarten mit integriertem Speicherchip, auf dem persönliche Daten wie z. B. Name, Anschrift, Ausweis- oder Mitgliedsnummer gespeichert werden. Als offizieller Partner der führenden Chipkarten-Hersteller bieten wir Ihnen neben bester Beratung und günstigen Preisen alle Chipkarten von LEGIC (prime, advant, CTC), MIFARE (Classic, Plus, Ultralight, DESFire), HID Global (iCLASS, Prox), Hitag, Infineon, EM Microelectronics und vieler weiterer Hersteller! Neben kontaktbehafteten Chipkarten, die ihre Informationen bei der Berührung eines Kartenlesegeräts übertragen, bieten wir Ihnen auch besonders günstige RFID-Karten an, die die kodierten Daten kontaktlos über Funkwellen übermitteln. ....." - und genauso kann man darin dann auch etwas Anderes, nach Belieben/Interessen, eingeben, via "Hack" - und/oder internes Computersystem via Mitarbeiter - wie selbig auch z.b. darin = Die elektronische Gesundheitskarte (eGK) | AOK - wie allgemein bei jeder Krankenkassenchipkarte; da könnten dann "Krankheiten" reingeschrieben worden sein, die auch reinweg auf Erfindungen basieren, wie auch anderer Wohnort/Adresse, bis hin sogar anderer Name - ; - wie allgemein Alles, was einen Chip beinhaltet, wie Platine - wie auch weiter Unten dazu, etc. = allgemein digital, aber das nicht nur, wo es wohlwissend schon vorhanden, sondern man kann auch Alles diesbezüglich "nachrüsten" = auf jegliche Gerätschaften wie Haushalte per Haushaltsgeräte = Waschmaschine, Kühlschrank, Kaffeemaschine, Staubsauger, etc., um so dann auch verschiedenartigen Zugriff aus der Ferne erhalten zu können und dann natürlich auch alle möglichen technische Gerätschaften zur Manipulation möglich, das die nicht mehr funktionieren = sollen, wie auch so bei allen Smartphones/"iPhones"/Computer/Laptop/Fernseher, usw. möglich - und dann Besitzer glaubt/meint = "Ooh, kaputt!" und das dann entweder "reparieren" lässt und dafür natürlich dann auch bezahlen muss - oder sich dann diesbezüglich das Gerät Neu kauft und somit dann auch dafür bezahlen muss und das "Kaputte" dann entsorgen lässt oder halt selbst entsorgt = was aber wiederum völlig in Ordnung ist, denn es war nur zur Funktionslosigkeit dafür manipuliert worden und was man dann natürlich nicht mehr tut/tun muss und somit dann auch beliebig weiter benutzen kann oder sogar verkaufen, - aber Wer wiederum schon von Anfang an so klug gewesen war/ist, das sein technisches Gerät, egal Welches, nur durch Manipulation zur Funktionslosigkeit gemacht worden war = wofür es auch noch andere Motive geben kann, die man allerdings dann auch wissen sollte, kann dann aber auch selbst mit reinem Gewissen das Gerät verkaufen oder anderweitig, denn das war nur der eigenen Person und dem evtl. Motiv betreffend; was man Anderen gegenüber natürlich dann ganz Anders erklärt und somit dann auch einzig nur "von alleinig" als "kaputt" ,-) - oder aber auch, wenn Gerät dadurch komplett nicht mehr nutzbar gemacht, wiederum dann nicht zur "Reparatur", sondern dann "zerlegt" in Einzelteile und davon dann noch die nutzbaren Dinge verkaufend oder einfach per Hammer "zerkloppt", damit es dann anderweitig -wirklich- dann nicht mehr nutzbar wird = allerdings sind Festplatten sehr stabil und seit einiger Zeit wasserfest, wodurch dann Wasser zur Entsorgung = Funktionslosigkeit nicht korrekt funktioniert oder funktionieren kann - und somit dann auch keine normale Entsorgung = wegwerfen per der einzig manipulierten Geräte und auch teils diesbezüglich dann kein Neukauf mehr. -

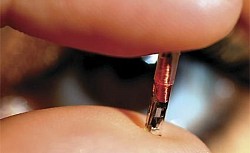

- aus dem Netz per Screenshot =

- und dazu auch = "....3 An jedem Ort sind die Augen des HERRN, / sie wachen über Gute und Böse..... " - wie in Rubrik :"Fortsetzung ..." -

- allerdings auch sein Widersacher ... -

- Sowie = Nikola Tesla - "Nikola Tesla (serbisch-kyrillisch Никола Тесла; * 10. Juli 1856 in Smiljan, Kroatische Militärgrenze, Kaisertum Österreich; † 7. Januar 1943 in New York, Vereinigte Staaten) war ein Erfinder, Physiker und Elektroingenieur. Sein Lebenswerk ist geprägt durch zahlreiche Neuerungen auf dem Gebiet der Elektrotechnik, insbesondere der elektrischen Energietechnik, wie die Entwicklung des heute als Zweiphasenwechselstrom bezeichneten Systems zur elektrischen Energieübertragung. ...." -

- sowie = Tesla-Transformator - "Ein Tesla-Transformator, auch als Teslaspule bezeichnet, ist ein nach seinem Erfinder Nikola Tesla benannter Resonanztransformator zur Erzeugung hochfrequenter Wechselspannung. Er dient zur Erzeugung von Hochspannung. Sein Funktionsprinzip basiert auf der Resonanz magnetisch lose gekoppelter elektrischer Schwingkreise. Im Gegensatz zu Leistungstransformatoren, welche im Hochspannungsbereich eingesetzt werden und deren Anwendung im Bereich der elektrischen Energietechnik liegt, bewegt sich trotz hoher Momentanleistungen die mittlere Leistung von Tesla-Transformatoren im Bereich von einigen Watt bis zu einigen Kilowatt. Aufgrund der meist geringen Leistungen dienen sie als relativ gefahrlose Hochspannungsquelle für verschiedenartige Schauexperimente; für die elektrische Energietechnik haben sie keine Bedeutung. ...." -

- zu = "Tesla coil - per Google Translate = "Eine Tesla-Spule ..." - wie auch "Nikola Tesla" in Rubrik: "Verschiedenes Drei" -

Transformator - "Ein Transformator (von lateinisch transformare ‚umformen, umwandeln‘; auch Umspanner, kurz Trafo) ist ein Bauelement der Elektrotechnik. Er besteht meist aus zwei oder mehr Spulen (Wicklungen), die in der Regel aus isoliertem Kupferdraht gewickelt sind und sich auf einem gemeinsamen Magnetkern befinden. Ein Transformator wandelt eine Eingangswechselspannung, die an einer der Spulen angelegt ist, in eine Ausgangswechselspannung um, die an der anderen Spule abgegriffen werden kann. ......" - ein "Trafo" zu bauen, wie aber auch "heimlich" in technische Geräte oder anderweitig in Haushalte, etc. an-einzubauen - ist auch das Einfachste der Welt. -

Sowie = Hacker stehlen 600 Mio. € in Kryptowährung - ,,Aus Spaß" -

Online-Banking gehackt? | Das sollten Sie jetzt tun! - / - Hacker klaut Banken 8 Milliarden Euro und spendet (fast) ... - / - Phishing: So funktioniert der Betrug beim Online-Banking - / - Hacker-Simulation - Jedes Bankkonto ist angreifbar - Digital - / - Gefährlicher Trojaner räumt Bankkonten leer - diese Apps ... - / - Konto gehackt – Geld weg: Schnelle Hilfe, das ist zu tun! -

- dazu auch erwähnt = "Geld weg ..." , was der Kunde von dem Bankkonto aber gar nicht bemerken muss oder somit gar nicht wissen muss - denn es gibt das interne Bankcomputersystem wie das externe Bankcomputersystem = was der Kunde dann im Onlinebanking, Bankautomat, Kontoauszüge , ... ersieht - aber nicht das interne Bankcomputersystem, und wenn ein Bankmitarbeiter Vorort oder per "Hack" eine Einzahlung oder Mehrere per Überweisungen, etc. nicht darin aktiviert oder nach normaler Aktivierung dessen es wieder deaktiviert - erscheint es auch nicht im externen Bankcomputersystem und somit dann auch nicht für den Kunden ersichtlich und somit natürlich dann auch nicht zur Verfügung stehend - und somit kann man dann auch "heimlich" stehlen, und wenn "Man" noch ganz Übel hinzu drauf ist, sogar Unwissenden dann noch erzählen, das es aber wiederum der Kunde selbst abgehoben oder verwendet hätte - oder wiederum anderweitig so fälschlich behaupten, dass der Kunde gar kein Geld erhalten hätte - und das aber per Onlinebanking auch nur einzig per "Hack/Trojaner" möglich, also, das dann für den Kunden in seinem Onlinebanking per seiner technischen Geräte wie Android/PC, etc. gar kein Geld darauf erscheint, während es aber wiederum vorhanden ist und somit dann auch wiederum Andere es ersehen können -

- zu deaktiviert/aktiviert = intern/extern auch als Beispiel bezogen Jobcenterzahlungen (= wie heute "Bürgergeld") - das erst am Stichtag, somit letzter Tag des Monats zur Verfügung stehen musste, aber bis dahin von der Bank intern zurückgehalten wurde, da die Überweisungen vom Jobcenter hauptsächlich schon früher kamen, aber solange dann deaktiviert waren, bis zum Stichtag und dann erst aktiviert zur Ersichtlichkeit auf dem externen Konto -

- Sowie auch = Kundin geschockt: Banking-App zeigt Abbuchung von 8,5 ... - sowie = So hacken wir eine Bank und werden noch dafür bezahlt - "...Banken zählen nach wie vor zu den Lieblingsojekten für Hacker..." - / - Phisher hacken Banken-Server - sowie = So können Hacker Bankgeschäfte per Smartphone hacken - oder = Hacking der pushTAN – Leichter kann man es Kriminellen- "...Das pushTAN-Verfahren im Online-Banking ist das Unsicherste aller Verfahren!.." - / - Handy-Hacker greifen aufs Onlinebanking zu! - oder = Mobile Apps hacken - leichter als gedacht - usw. - , - und per "Hack/Trojaner" auch das Leichteste auf jegliche APPS von Nutzern zuzugreifen - und somit natürlich darin auch jegliche Funktionen zu verhindern, sowie irgendeinen Blödsinn zufügen, wie komplett nach Belieben darin zu verändern, usw. - und Ich meine auch, das die APPS für alles Mögliche, nicht vorrangig für die Nutzer selbst per ihrer technischen Geräte, erfunden worden ist -

- und nochmals = https://kath-zdw.ch › maria › schattenmacht › rfid-chip - wie auch schon Oben eingestellt - und daraus zitiert:"... Die einzige Ausnahme-Klausel ist es, den Chip ohne sein Wissen oder absolut gegen seinen Willen zu erhalten. ..." - im Zugriff zu manipulieren ist und überall im Körper eines Menschen zu implantieren ist - und somit auch absolut Jedem gegen seinen Willen wie ohne sein Wissen ( = wofür es verschiedene Möglichkeiten gibt ) verpassen kann - und daraus auch zwei untere Downloads = 1) + 2) - und hierin hochgeladen - ( = davor geschützt zu sein und somit auch nicht mehr zu Orten, wäre man unter der Erde = dazu z.b. auch der Tunnelsysteme in Rubrik: "Verschiedenes Drei" - wie selbig im wie unter dem Wasser, wie natürlich auch im gefrorenen Wasser = Eis und somit Antarktis/Arktis = worüber es auch Berichte wie Fotos gibt, das viele Plätze darin auch eisfrei sind und mit vielen eisfreien Seen bewohnbar wären und das es in der Antarktis unter den Eisschollen teils bis 25 Grad Celsius warm sein soll = wie dazu auch weiter Unten, - denn Wasser deaktiviert "Rfid Chips", wie allgemein Technologie, etc. = wie hierin = Der Plan - Trailer deutsch / german HD - wie auch schon Oben dazu - und wer den Film ganz gesehen hat und somit auch weiß, das darin erwähnt, per "fremde Männer in Anzügen und mit Hüten" einzig das Wasser ihre Handlungen unfähig machen kann und somit auch sinnbildlich umschrieben - wie auch per Abgleich dazu bekannt, wer seine Chipkarte wie Smartphone, etc. ins Eisfach ( = gefrorenes Wasser) legen würde, wäre es dadurch auch Zugriffsfrei ) - und dann hierin hochgeladen - sowie = Chip unter die Haut: = und daraus auch per Download und hierin hochgeladen = 3) - , - und beinhaltet ganz einfach die winzige Variante per Platine= dazu auch weiter Unten/Draht-Kupferspule wie "Teslaspule" - wie auch weiter Oben dazu eingestellt - und somit natürlich auch elektromagnetisch darauf zuzugreifend und dadurch auch alle möglichen Symptome zu erzeugen sind -

- und zum Oberen auch -

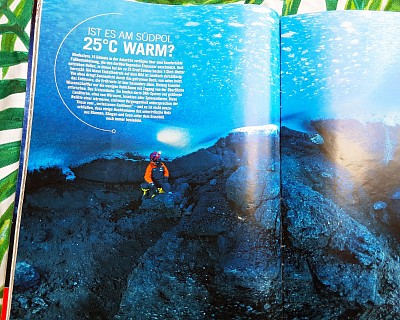

= Foto aus = Welt der Wunder (12/18) -

"........... 25° C WARM? Mindestens 15 Gebiete in der Antarktis verfügen über eine komfortable Fußbodenheizung, die den darüberliegenden Eispanzer anschmelzt. Dort entstehen Hallen, in denen bei bis zu 25 Grad Celsius bestes T-Shirt-Wetter herrscht. ...." -

- zum "Wasser - Eiskristall" - in Rubrik :"Verschiedenes Zwei" -

- Sowie = VeriChip - "Der VeriChip (Produktbezeichnung: VeriMed) war ein passiver RFID-Transponder, der sich zur Implantierung in Lebewesen eignet. ... Der Transponder befindet sich in einem etwa 12 mm langen und 2 mm dicken Glaszylinder, ..... Der Chip ist mit bloßem Auge von außen nicht sichtbar. .... Da der Transponder mittels Induktion mit Energie versorgt wird, benötigt er keine Batterien. Wird der Chip auf der richtigen Frequenz angesprochen, antwortet er mit einer eindeutigen sechzehnstelligen Nummernfolge, ....... " -

- Frequenz - "Ein Frequenzband bezeichnet Frequenzbereiche, also Teilbereiche des elektromagnetischen Spektrums der zur technischen Kommunikation verwendeten elektromagnetischen Wellen. ..." -

- und in = Wikipedia (Englisch) - per Google Translate = "Mikrochip-Implantat (Mensch) Ein menschliches Mikrochip-Implantat ist jedes elektronische Gerät, das subkutan (subdermal) implantiert wird, normalerweise durch eine Injektion. Beispiele hierfür sind ein identifizierendes RFID-Gerät mit integriertem Schaltkreis , das in Silikatglas gehüllt ist und in den Körper eines Menschen implantiert wird. Diese Art von subdermalem Implantat enthält normalerweise eine eindeutige ID-Nummer , die mit Informationen in einer externen Datenbank verknüpft werden kann, z. B. Ausweisdokument , Vorstrafenregister , Krankengeschichte , Medikamente, Adressbuch und andere potenzielle Verwendungszwecke . ..." -

integriertem Schaltkreis - auch in Google Translate = "Ein integrierter Schaltkreis (auch bekannt als IC , Chip oder Mikrochip ) ist eine Reihe elektronischer Schaltkreise auf einem kleinen flachen Stück [a] aus Halbleitermaterial , normalerweise Silizium . Auf dem Chip sind zahlreiche miniaturisierte Transistoren und andere elektronische Komponenten gemeinsam integriert. Dies führt zu Schaltkreisen, die um Größenordnungen kleiner, schneller und kostengünstiger sind als Schaltkreise, die aus diskreten Komponenten bestehen, und eine große Anzahl von Transistoren ermöglichen . Die Massenproduktionsfähigkeit des IC , seine Zuverlässigkeit und sein bausteinartiger Ansatz beim Entwurf integrierter Schaltkreise haben die schnelle Einführung standardisierter ICs anstelle von Designs mit diskreten Transistoren sichergestellt. ICs werden mittlerweile in praktisch allen elektronischen Geräten verwendet und haben die Welt der Elektronik revolutioniert . Computer , Mobiltelefone und andere Haushaltsgeräte sind heute wesentliche Bestandteile der Struktur moderner Gesellschaften, was durch die geringe Größe und die niedrigen Kosten von ICs wie modernen Computerprozessoren und Mikrocontrollern ermöglicht wird . ..." - und dazu auch = Bilder zu Elektrik - Elektronik Platine - / - Bilder zu Platine mit elektrischem Schaltkreis -

- sowie = Bilder zu Verichip Scanner - was natürlich nur abzuscannen ist, wenn Chip aktiviert ist -

- was man aber nicht damit = Prozessor = "Ein Computer-Prozessor ist ein (meist stark verkleinertes und meist frei) programmierbares Rechenwerk, also eine elektronische Schaltung, die gemäß übergebenen Befehlen Aktionen ausführt, wie andere elektronische Schaltungen und Mechanismen zu steuern. Es handelt sich dabei um eine hochkomplexe Form integrierter Schaltkreise (ICs). Da diese Art von Prozessoren im Vergleich zu den ersten programmierbaren Rechenmaschinen dramatisch miniaturisiert wurden, wird synonym auch von „Mikroprozessoren“ gesprochen. Gleiches gilt für Mikrocontroller, bei denen es sich um Prozessoren handelt, die einen vollständigen Computer enthalten und nicht nur eine CPU sind. .... Ein Mikroprozessor ist ein integrierter Schaltkreis, der alle Funktionen eines Prozessors in einem einzigen Chip vereint. Er besteht aus Millionen oder sogar Milliarden von Transistoren, die in einem kleinen Siliziumchip untergebracht sind. Der Mikroprozessor enthält die Recheneinheit, den Speicher, die Steuerungslogik und andere erforderliche Komponenten, um Daten zu verarbeiten und Befehle auszuführen. Mikroprozessoren werden in einer Vielzahl von Geräten eingesetzt, wie z. B. Computern, Smartphones, Tablets, Spielkonsolen und Haushaltsgeräten. Sie sind entscheidend für die Ausführung von Softwareanwendungen und beeinflussen die Leistungsfähigkeit und Geschwindigkeit des Geräts, in dem sie verwendet werden. In einem Computersystem ist der Hauptprozessor der primäre Mikroprozessor, der die zentrale Rechen- und Steuerungseinheit darstellt. Dieser Prozessor führt die meisten Operationen und Berechnungen durch und koordiniert den Datenfluss zwischen verschiedenen Komponenten des Systems. Der Hauptprozessor bestimmt maßgeblich die Leistungsfähigkeit des Systems und ist das Herzstück des Computers oder Geräts, in dem er eingesetzt wird. Tatsächlich bestehen Personal Computer aus viel mehr Prozessoren, die man zur Unterscheidung „Co-Prozessoren“ nennt. Teilweise sind Peripheriegeräte selbst prinzipiell eigenständige Computer mit einer eigenen CPU. Smartphones, Spielkonsolen oder moderne Fahrkartenautomaten sind ohnehin PCs, aber auch Waschmaschinen, DVD-Spieler oder Fernseher enthalten vollständige Computer. ...." - verwechseln sollte -

- sowie = Herstellung von Silizium - "..... Herstellung von Mikrochips Die Wafer durchlaufen viele weitere Veredelungsschritte. Sie werden gemessen, poliert und beschichtet, um so die perfekte Oberfläche zu erhalten, die es ermöglicht, Mikrochips daraus zu produzieren. Die Reinstsiliciumscheiben werden mit einer Oxidschicht überzogen. Dann wird ein hochfeiner Fotolack aufgetragen. Der Lack wird durch eine Maske belichtet, und feine Schaltungsstrukturen aus Silber und Chrom werden in den Wafer eingeätzt. Im Anschluß wird der unbelichtete Fotolack mit Säuren sorgsam wieder entfernt. Die Mikrochips werden in allen möglichen Elektronikbauteilen eingesetzt. Wir finden sie im Handy, im Auto, im PC, in Haushaltsgeräten und, und, und .... " - dazu auch in Rubrik :"Verschiedenes Zwei" -

- Sowie = Funkchips im Arm: Das Implantat hört mit - DER SPIEGEL - wie auch = Achtung, Handy hört mit: Smartphone-Apps als Wanze - Heise - / - Vom eigenen Smartphone ausspioniert - Deutschlandfunk Kultur - oder = Smart TV: Samsung hört im Wohnzimmer mit | STERN.de - oder = Amazon Echo lauscht die ganze Zeit mit - Stern -

- und Foto =

- aus meinem c't Schlagseitenkalender 2025 | heise shop -

- für März 2025 -

- und dazu auch, da natürlich per "Hack/Trojaner" nicht nur allgemein auf Festplatten zuzugreifen ist, sondern auch auf das Mainboard ( = und somit auch im Bios - Malware im BIOS - / - Bios-Schädling: LoJax-Virus fast unlöschbar - / - Software löscht Bios-Chip im PC - ) - und somit auch für Funktionsunfähigkeiten wie Abstürze - Warum stürzt mein Computer immer wieder ab? -

- Oder = Kamera abdecken bei Laptop und Handy: So sinnvoll ist - ".... Mithilfe einer Spionage-Software können sich Fremde Zugriff auf Kameras verschaffen, diese einschalten und das Bild auf Ihr Gerät übertragen. Der Nutzer vor dem Laptop oder dem Handy bemerkt mitunter gar nicht, dass seine Kamera fremdgesteuert ist, ..." - usw. - und somit = Rauchmelder mit Kamera zur Videoüberwachung - schon fast dagegen "veraltet" ist -

Sowie =

Unsichtbare Hörgeräte 2024 - Neuste Technik vom Testsieger - / - Im-Ohr-Hörgeräte mit Bluetooth zum Nulltarif bei AudioMee - / - Wlan Hörgeräte: Drahtlos verbinden mit Smartphone, ... - usw. via Netz zu finden - und natürlich auch bekannt -

- und somit auch = Drahtzieher (Metapher) – Wikipedia - "Drahtzieher (vom Marionettenspieler, der seine Figuren an Drähten steuert) ist ein Ausdruck für die Planer beziehungsweise heimlichen Urheber krimineller Taten bzw. zwielichtiger Aktionen. Der Drahtzieher bezeichnet den Hintermann, der im Hintergrund eine Aktion plant, sie aber bewusst von anderen ausführen lässt, um unerkannt zu bleiben. Ähnliche Bedeutung haben die Begriffe Strippenzieher und Graue Eminenz. ...." -

Und das = Absolute Überwachung im Frankfurter „Tatort“ - Gibt es die ... - "Gibt es die Video-Kontaktlinsen wirklich? ....." = Chip/Kamera - Nun, erspart teils jegliche Kameras - sondern einfach "unauffällig" über einen Menschen selbst, den/die man dann auch einfach dafür vorsätzlich "platzieren" kann, um etwas aufzuzeichnen, per "Inszenierung/Theater", wofür man dann auch "Handlanger" - wie auch Oben wie Unten , wie selbig auch "Marionetten" - wie auch Oben dazu, per Handlungen wie Aussagen benutzen kann, wie ansonsten auch durch weitere Manipulationen, um es dann so auch fälschlich erklären zu können - wie ansonsten dadurch natürlich auch die wahre Wahrheit aufzuzeichnen ist ( = da es auch dafür unterschiedliche Netzwerke gibt ) -

Handlanger – Wikipedia - "..... In einer weiteren Bedeutung wird ebenso pejorativ auch jemand als Handlanger bezeichnet, „der sich ohne Skrupel zum Zuarbeiter oder Helfer bei einem verwerflichen Tun gebrauchen lässt“. ...." -

Inszenierung – Wikipedia - "..... Massenmediale Präsentationen wie Berichterstattung, Übertragungen von politischen oder kulturellen Ereignissen, Sport etc. bedingen eine gestaltende Inszenierung. Auswahl, Einsatz der Technik, Darstellungsweise, Kommentare und Wertungen lassen beim Rezipienten ein Bild entstehen, das vielfach als „inszenierte Wirklichkeit“ beschrieben wird. Die Medienkritik sieht darin eine Verfälschung der Wirklichkeit (siehe Medienmanipulation). ......" -

- das geht von sehr groß - bis hin im kleinsten privaten Bereich = und wobei es dann gar nicht hauptsächlich darum geht, die jeweiligen betroffenen Personen täuschen zu wollen, sondern das entsprechende Netzwerk = per vielen Personen und somit auch fälschlich per den betroffenen Personen, wie Sachverhalten, usw. -

- zu = "....... über ihrem Augenlicht befindet sich eine Hülle. .............." - in Rubrik: "Fortsetzung ..." -

- und dazu auch = Iris (Auge) – Wikipedia - "Die Iris (Mehrzahl Iris, Iriden oder Irides; von altgriechisch ἶρις iris ‚Regenbogen‘, bereits bei Galenos[1] auch ‚Regenbogenhaut im Auge‘) oder Regenbogenhaut ist die durch Pigmente gefärbte Blende des Auges....." - zum "Regenbogen" auch in Rubrik: "Verschiedenes Drei" -

- und hierin = mini-kameraMini Kameras im Test Check & Vergleich 202 - als Minikameras und auch per WLAN ( = Elektromagnetisches Feld ) - und somit "versteckt" und unauffällig man überall anbringen kann -

- Die weitere Strategie = Was ist Strategie - ".... Heute steht Strategie für ein zielorientiertes ganzheitliches Vorgehen, einen langfristigen Plan, im Gegensatz zur kurzfristigen Taktik als Teil einer Strategie. .... " - Duden | Strategie | Rechtschreibung, Bedeutung, Definition, Herkunft - "..... genauer Plan des eigenen Vorgehens, der dazu dient, ein militärisches, politisches, psychologisches, wirtschaftliches o. ä. Ziel zu erreichen, und in dem man diejenigen Faktoren, die in die eigene Aktion hineinspielen könnten, von vornherein einzukalkulieren versucht ...." = durch die Mehrheit von Personen im "Lug&Trug", meint man, noch besser täuschen zu können und somit per dieser Mehrheit als die angebliche "Wahrheit" verbreiten zu wollen - und somit sehr vielfältig, egal worin/wofür - und weswegen es auch heißt: Man darf die Mehrheit nicht mit der Wahrheit … -

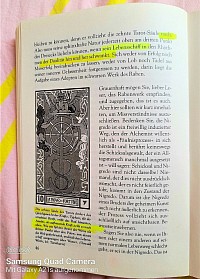

- und dazu auch - Foto =

- aus meinem = Die Eigenschaften der Heuchler - was Ich Mir auch im Oktober 2024 Online bestellt gehabt hatte - und daraus auch in der Rubrik :"Fortsetzung ..." - wie dazu auch in Rubrik :"Fortsetzung Zwei"-

"... Ihr Kapital ist die Täuschung und Intrige, ihre Waren sind Lügen und Betrug ....... 6 Dieser Vers beschreibt die erste Eigenschaft der Heuchelei: lügen. ........... 7 Dieser Vers beschreibt die zweite Eigenschaft der Heuchler: ...... sagte: "Täuschung bedeutet, dass man demjenigen, den man täuscht etwas zeigt, aber die Wahrheit verdeckt, um das Ziel zu erreichen. ....." - wie teils darin auch markiert - und daraus auch in Rubrik :"Fortsetzung Zwei" -

Täuschung - "Durch Täuschung wird eine Fehlvorstellung (Irrtum) durch nicht der Wahrheit oder Wirklichkeit entsprechende Umstände oder Sinneswahrnehmungen hervorgerufen, die zu einer verkehrten Auffassung eines Sachverhalts führen. Dabei ist es gleichgültig, ob die Täuschung bewusst durch einen anderen herbeigeführt wird (jemand wird getäuscht) oder nicht (jemand täuscht sich). Im ersten Fall spricht man auch von Irreführung (oder umgangssprachlich Masche). .... Wird die Täuschung durch eine absichtlich falsche Aussage herbeigeführt, bezeichnet man sie als Lüge. Desinformation ist dagegen die massenhafte Verbreitung falscher oder irreführender Informationen. ..." -