Verschiedenes ...

Sowie -

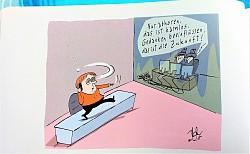

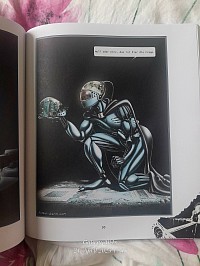

= Foto = "UND AM 8. TAG ERSCHUF GOTT DEN SYSTEMADMINISTRATOR." -

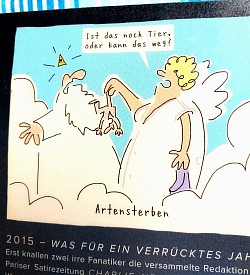

- aus meinem = Ritsch und Renn - 2022! Das Jahr von niemand sagen kann, ob es überhaupt über die ganze - und somit auch per alten Hausrat - wie dazu auch in Rubrik :" - wie Weiteres -" -

- sowie -

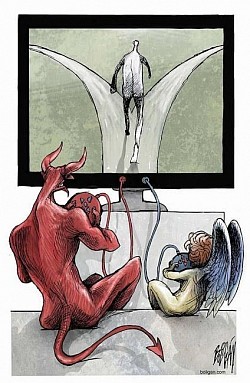

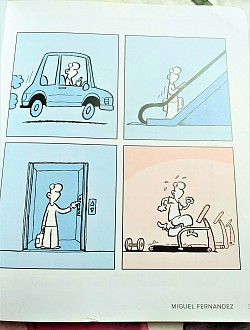

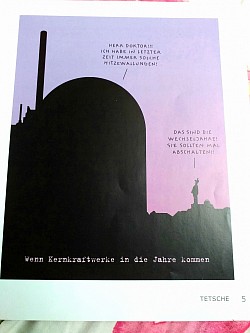

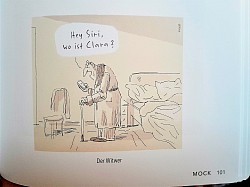

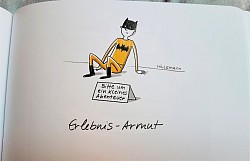

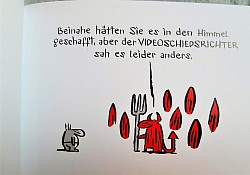

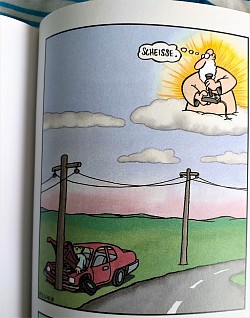

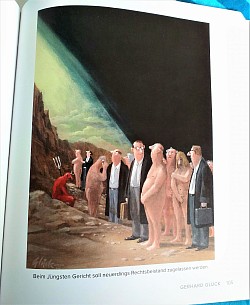

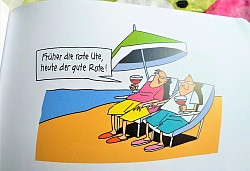

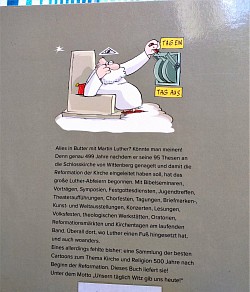

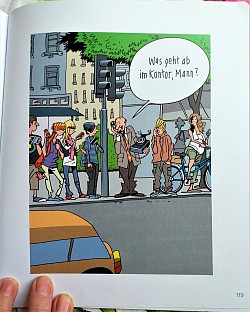

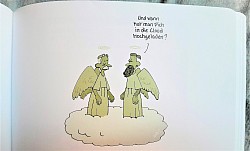

- unteres Foto = 1) - aus einem "Cartoon" Buch von Mehreren - welche Ich Mir damals aus der "Stadtbücherei Ahrensburg" ausgeliehen gehabt hatte -

- wie unteren Screenshot = 2) - aus = Binärcode Matrix Hintergrund digitale Technologie = wie auch in Rubrik :"Fortsetzung ..." -

- sowie = Psi (Buchstabe) -"Das Psi (griechisches Neutrum ψεῖ pseî, neugriechisches Neutrum Ψι; Majuskel Ψ, Minuskel ψ) ist der 23. Buchstabe des griechischen Alphabets und hat nach dem milesischen Prinzip den Zahlwert 700. .. In der Mathematik bezeichnet Ψ eine besondere Schaltfunktion, siehe Psi-Operator ...." - wie auch in Rubrik :"Verschiedenes Drei" - Psi-Operator - "... Der Psi-Operator ist durch die folgende Wertetafel definiert: ..." = und daraus unterer Screenshot = 3) -

- sowie dazu auch -

= Foto - "Null oder Eins, das ist hier die Frage." - aus meinem Ritsch + Renn. Die besten IT-Cartoons aus 25 Jahren - wie April 2025 auch erhalten gehabt -

Sowie = Bilder zu Darknet -

Darknet - "Ein Darknet (englisch für „Dunkelnetz“ – Synonym für ein anonymes bzw. verborgenes Netz) beschreibt in der Informationstechnik ein Peer-to-Peer-Overlay-Netzwerk, dessen Teilnehmer ihre Verbindungen teilweise untereinander manuell herstellen und das gegenüber dem allgemeinen Internet durch spezielle Maßnahmen abgeschirmt ist. Dieses Konzept steht im Gegensatz zu konventionellen Peer-to-Peer-Netzwerken, bei denen zumeist die Verbindungen zu den Clients fremder Personen automatisch und willkürlich initiiert werden. Das Darknet bietet ein höheres Maß an Sicherheit, da einem Angreifer der Zugriff auf das Netzwerk nicht ohne weiteres möglich ist – oder er im Idealfall gar nichts von der Existenz des Netzwerks weiß. Zugleich ist es aber auch eine Möglichkeit, kriminelle Machenschaften zu verschleiern. Der Begriff Darknet beschreibt eine Vielzahl separater Netzwerke (Darknets), die untereinander nicht vernetzt sind. In den 1970er Jahren wurden mit dem Begriff Darknet vom ARPANET isolierte Netzwerke bezeichnet[1] und durch den Artikel The Darknet and the Future of Content Distribution aus dem Jahre 2002 weiter popularisiert. ...." -

- Hacker School: Programmieren lernen für Kinder und ... -

Computerkriminalität - "Der Begriff Cyberkriminalität (englisch Cybercrime) umfasst „alle Straftaten, die unter Ausnutzung der Informations- und Kommunikationstechnik (IuK) oder gegen diese begangen werden“ ... Cyberkriminalität lässt sich unterscheiden in Computerkriminalität im engeren Sinne, für die lediglich ein Computer mit oder ohne Internetnutzung als Tatwaffe eingesetzt wird, und Internetkriminalität, ... In der Fachsprache verwendet man zur Abgrenzung den Begriff „Cracking“ für Hacking mit kriminellen Absichten. .." -

- Internetkriminalität - " ... Die Erscheinungsformen sind sehr vielfältig; Beispiele sind Internetbetrug, das Ausspähen von Daten, Verstöße gegen das Verbreitungsverbot oder den Jugendmedienschutz, Identitätsdiebstahl, Urheberrechtsverletzung, Cyber-Terrorismus, Cyber-Mobbing, Volksverhetzung sowie das Verbreiten von Kinderpornographie. ......" -

SCHUFA-Auskunft® | Jederzeit online einsehbar - der "Score" darin ist auch nach Belieben zu verändern = Nach Oben oder nach Unten und somit auch mit einer beliebigen Zahl, sei es per "Hacking" in deren Computersystem oder per einem Mitarbeiter/einer Mitarbeiterin dafür - und dann natürlich auch die entsprechenden Ausdrucke dazu erscheinen. -

- Wie es auch seit Langem = 3D Drucker gibt - und somit in sehr Vielem ein Nachbau möglich ist und man so auch Dinge entwenden kann und Kopien davon erstellen und dann die Kopie mit dem Original austauschen, usw. -

- Sowie = Was sind DDoS-Attacken, und wie lassen sie sich verhindern? - " Verteilte Netzwerkangriffe werden häufig als DDoS-Attacken (Distributed Denial-of-Service) bezeichnet. Bei dieser Art von Angriff nutzen Kriminelle die Kapazitätsbeschränkungen aus, die für jede Netzwerkressource besteht, wie z. B. die Infrastruktur, in der die Seite eines Unternehmens gehostet wird. Für einen DDoS-Angriff werden mehrere Anfragen an die angegriffene Webressource gesendet, um ihre Kapazität zur Verarbeitung von Anfragen zu überlasten und so die Verfügbarkeit der Seite zu stören. ......" - / - Denial of Service - Wikipedia - "Denial of Service (DoS; englisch für „Verweigerung des Dienstes“) bezeichnet in der Informationstechnik die Nichtverfügbarkeit eines Internetdienstes, der eigentlich verfügbar sein sollte. usw. ..." - , - dazu haben aber teils normale Viren - Malware - Schutzsoftwareprogramme ungefähr die Wirkung, als wenn Sie "einen Löwen mit einer Zahnbürste stoppen wollten" - und somit bei einem Scan mit den normalen Viren - Malware - Schutzsoftwareprogrammen gar nix entdeckt wird = erkennen können, obwohl das Schädliche natürlich vorhanden ist -

- Und per "Hack/Trojaner" kann man auch per Android Geräten den Standort verändern - und somit dann nicht dem wahren, wirklichen Standort des Nutzers, - wie auch jede IP-Adresse bei Computern/Laptops des Nutzers ändern - und somit dann auch nicht mehr per wahrem Standort -

- Wie ist mein IP Adresse Standort? - / - IP-Adresse -

- Sowie per Anrufe = Caller ID Spoofing - "Der Begriff Caller ID Spoofing bezeichnet die Methode, mit der Anrufe unter einer für den Angerufenen vorgetäuschten rufenden Nummer geführt werden können. ...." -